Diese Seite ist eine Ergänzung zu diesem Artikel!

12:13: Google-Suche: How to host a website on the Darknet?

12:13: Ergebnis: https://medium.com/@jasonrigden/how-to-host-a-site-on-the-dark-web-38edf00996bf

12:20: Server bei Hetzner Cloud erstellen (Ubuntu Focal auf einem CX11 Server)

12:23: SSH-Verbindung mit SSH-Key herstellen

12:27: Betriebssystem mit apt update && apt upgrade aktualisien

12:27: nano /etc/apt/sources.list öffnen

12:28: Zeilen mit den Tor-Repositories anfügen

deb http://deb.torproject.org/torproject.org focal main

deb-src http://deb.torproject.org/torproject.org focal main12:29: GPG-Key für die Tor-Repositories holen

gpg --keyserver keys.gnupg.net --recv A3C4F0F979CAA22CDBA8F512EE8CBC9E886DDD89

gpg --export A3C4F0F979CAA22CDBA8F512EE8CBC9E886DDD89 | sudo apt-key add -12:30: Fehler: gpg: keyserver receive failed: Server indicated a failure

12:40: Erkenntnis: keys.gnupg.net gibt es nicht mehr

12:40: Pause

12:57: Fortsetzung

13:00: Fehlersuche und Lösungsfund: https://support.torproject.org/apt/tor-deb-repo/

13:00: nano /etc/apt/sources.list erneut öffnen

13:01: Letzte beiden Zeilen ersetzen durch

deb [arch=amd64 signed-by=/usr/share/keyrings/tor-archive-keyring.gpg] https://deb.torproject.org/torproject.org focal main

deb-src [arch=amd64 signed-by=/usr/share/keyrings/tor-archive-keyring.gpg] https://deb.torproject.org/torproject.org focal main"amd64" und "focal" ist sinngemäß je nach Plattform und Betriebssystem anzupassen!

13:05: GPG-Key des Repositories holen

wget -qO- https://deb.torproject.org/torproject.org/A3C4F0F979CAA22CDBA8F512EE8CBC9E886DDD89.asc | gpg --dearmor | tee /usr/share/keyrings/tor-archive-keyring.gpg >/dev/null13:05: apt update

13:07: Tor installieren: apt install tor deb.torproject.org-keyring

13:07: Pause

14:14: Fortsetzung

14:15: Tor-Konfiguration unter nano /etc/tor/torrc öffnen

14:16: Folgende Zeilen Ent-Kommentieren, um die Hidden Services zu aktivieren

HiddenServiceDir /var/lib/tor/hidden_service/

HiddenServicePort 80 127.0.0.1:8014:18: service tor restart

14:18: Onion-Hostname finden: nano /var/lib/tor/hidden_service/hostname

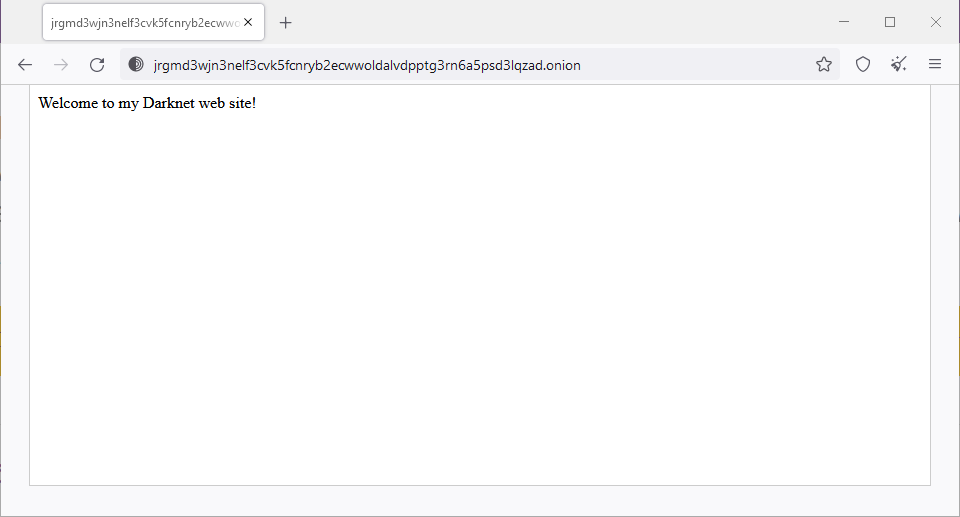

jrgmd3wjn3nelf3cvk5fcnryb2ecwwoldalvdpptg3rn6a5psd3lqzad.onion

14:21: Web Server installieren: apt-get install nginx

14:24: Firewall konfigurieren und aktivieren: ufw allow ssh && ufw enable

14:25: Nginx-Konfiguration mit nano /etc/nginx/nginx.conf öffnen und folgende Zeilen am Ende des Abschnitts http anfügen

server_name_in_redirect off;

server_tokens off;

port_in_redirect off;14:27: Nginx neu starten: systemctl restart nginx

14:28: Web-root und html-Datei erstellen

mkdir /var/www/dark_web

nano /var/www/dark_web/index.html14:29: Inhat in index.html einfügen: Welcome to my Darknet web site!

14:30: Web root für nginx zugreifbar machen: chmod 755 /var/www/dark_web

14:31: Default sites löschen: rm /etc/nginx/sites-enabled/default && rm /etc/nginx/sites-available/default

14:31: Neue Site erstellen: nano /etc/nginx/sites-available/dark_web

14:33: Folgende Konfiguration einfügen

server {

listen 127.0.0.1:80;

root /var/www/dark_web/;

index index.html;

server_name jrgmd3wjn3nelf3cvk5fcnryb2ecwwoldalvdpptg3rn6a5psd3lqzad.onion;

}"jrgmd3wjn3nelf3cvk5fcnryb2ecwwoldalvdpptg3rn6a5psd3lqzad.onion" ist sinngemäß durch den tatsächlichen Hostname zu ersetzen!

14:34: Site aktivieren und nginx neu starten

ln -s /etc/nginx/sites-available/dark_web /etc/nginx/sites-enabled/

systemctl restart nginx14:42: Tippfehler in der /etc/nginx/sites-available/dark_web suchen und finden

14:44: Site aus dem Tor-Netz prüfen (mittels Tor-Browser)

14:47: Die Website im Darknet funktioniert!